CodeBreach: La Vulnerabilidad de Regex en AWS CodeBuild que Amenazó la Nube

Última actualización: 1/15/2025

CodeBreach: La Vulnerabilidad de Regex en AWS CodeBuild que Amenazó la Nube

Imagina que la puerta de la bóveda más segura del mundo se queda abierta de par en par, no por un sofisticado ataque cuántico, sino porque el cerrajero olvidó poner un punto final en el manual de instrucciones. Eso es exactamente lo que ocurrió con CodeBreach.

En el laboratorio de análisis de PAI, hemos diseccionado el informe técnico de Wiz y la realidad es escalofriante: una validación de texto mal implementada en AWS CodeBuild puso en riesgo la cadena de suministro de software global.

¿Por qué es esto crítico hoy?

Porque como hemos visto en la evolución de ataques cibernéticos, los vectores de entrada son cada vez más sutiles y devastadores. No es hipérbole: Wiz Research descubrió que este fallo permitía inyectar código malicioso directamente en la infraestructura que sostiene gran parte de internet.

Hoy te explicamos la matemática detrás del ataque, por qué tu CI/CD es tu mayor debilidad y cómo dos caracteres (^ y $) salvaron (tarde) el día.

📦 TL;DR: Resumen Ejecutivo

El Incidente: Una vulnerabilidad crítica en los filtros de webhook de AWS CodeBuild permitió suplantar identidades de GitHub.

La Causa Raíz: Una Expresión Regular (Regex) "no anclada" que validaba coincidencias parciales en lugar de exactas.

El Riesgo: Inyección de código en el repositorio aws-sdk-js-v3, utilizado en el 66% de los entornos cloud y en la propia Consola de AWS.

Estado: AWS mitigó el fallo en 48 horas tras el reporte de agosto de 2025.

Lección: La validación de entradas en pipelines no es burocracia, es la única barrera entre tu código y un takeover total.

🔬 Deep Dive: La Anatomía del "Ataque Eclipse"

Para entender la elegancia de este exploit, debemos bajar al nivel de la lógica de validación. AWS CodeBuild utiliza webhooks para iniciar construcciones (builds). Para seguridad, implementaron un filtro ACTOR_ID para permitir solo a mantenedores confiables.

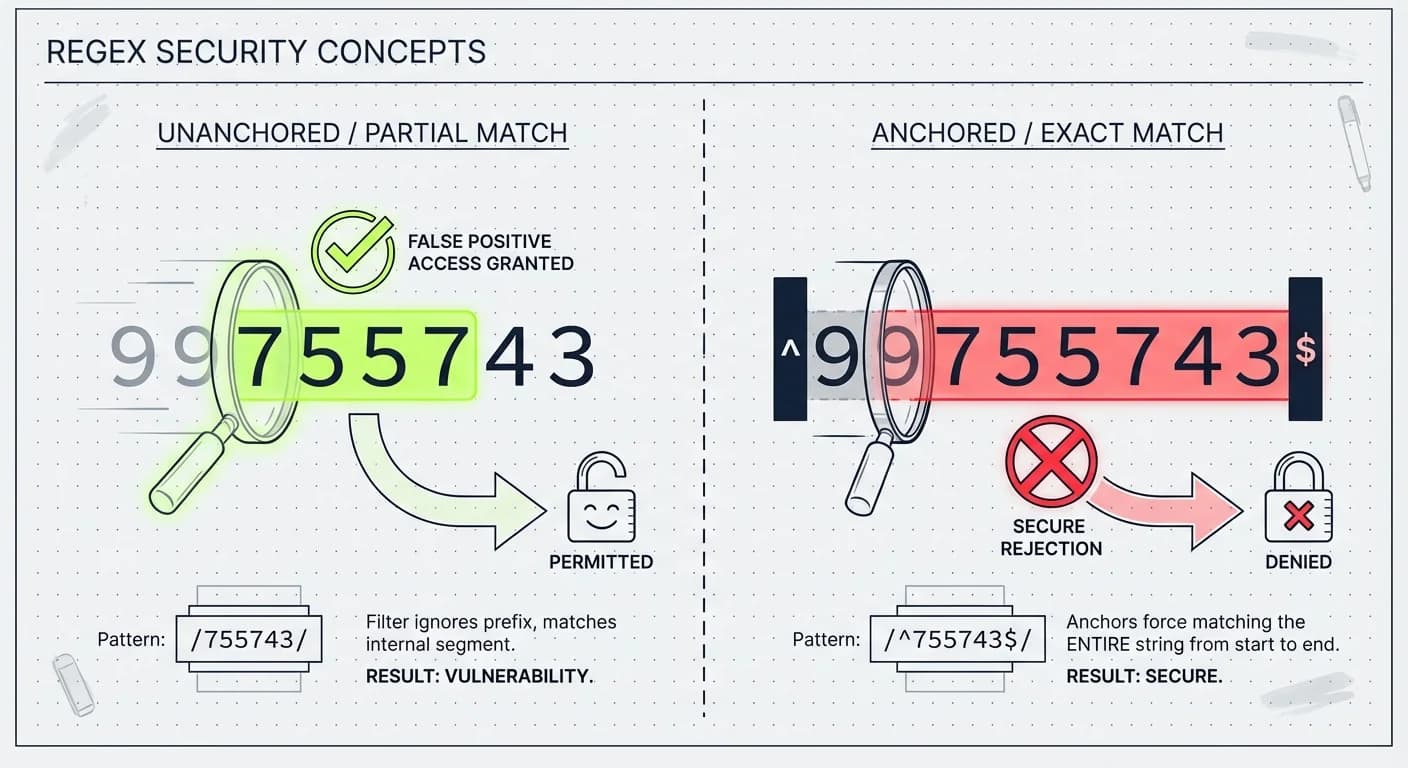

El Error de Lógica: Regex sin Anclas

El filtro usaba una regex para comparar el ID del usuario de GitHub que enviaba el Pull Request. La implementación vulnerable se veía así:

regex

¿El problema?

Sin los anclajes (^ inicio, $ final), el motor de regex acepta cualquier cadena que contenga los números permitidos. Si el ID 755743 es confiable, el sistema erróneamente confía en 99755743.

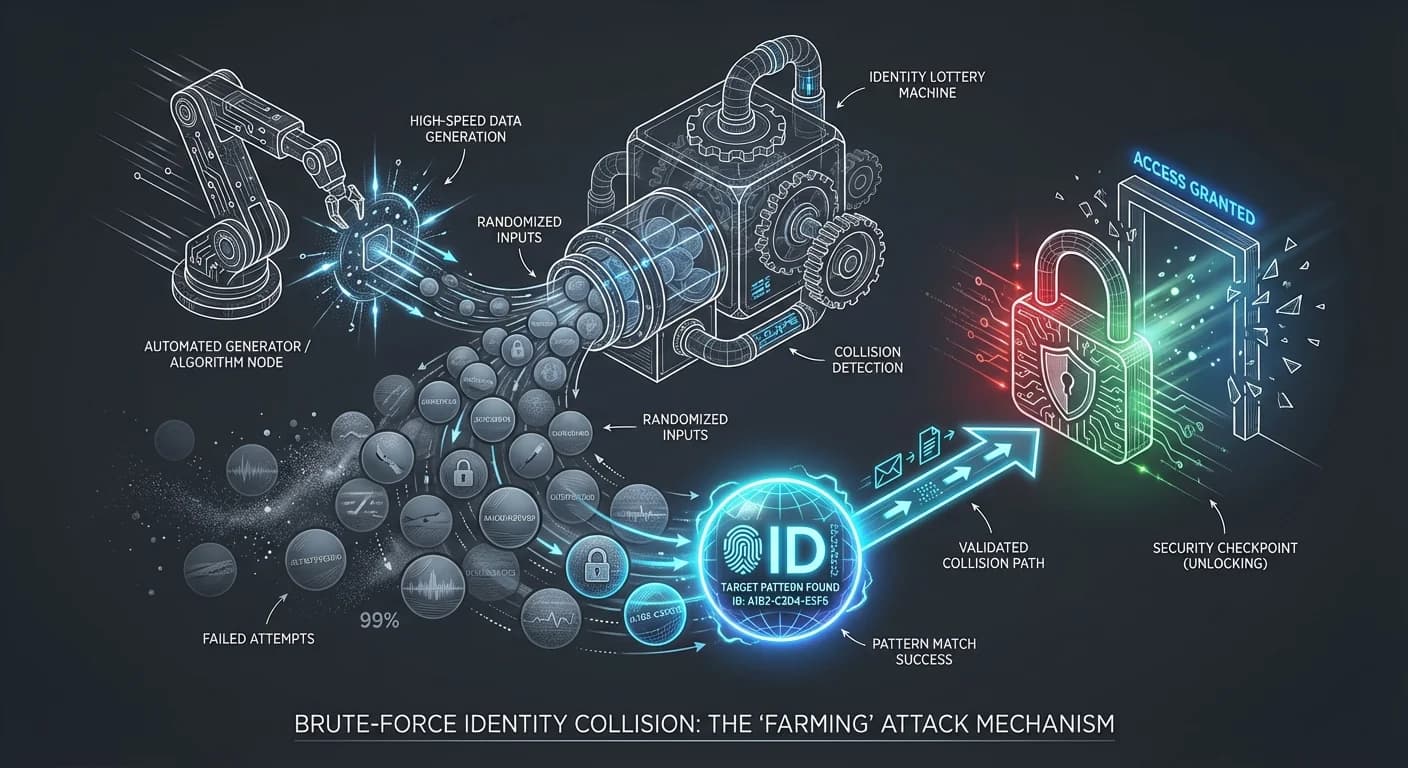

La Matemática del Caos: "Farming" de Identidades

Aquí es donde Wiz demostró su creatividad. GitHub asigna User IDs de forma secuencial. Sabiendo esto, los investigadores ejecutaron un ataque de fuerza bruta inteligente:

- Monitoreo: Observaron la tasa de asignación de nuevos IDs en GitHub.

- El Sniper: Calcularon cuándo se generarían IDs que terminaran en los sufijos de los mantenedores de AWS.

- Farming Masivo: Utilizaron la creación automática de "Bot Users" (vía GitHub Apps) para registrar cientos de cuentas por segundo en el momento exacto.

- Bingo: Lograron registrar un bot cuyo ID contenía la secuencia del ID de un administrador de AWS.

Para CodeBuild, ese bot era el administrador. El filtro pasó, el build se disparó y las variables de entorno secretas fueron expuestas.

🛑 Reality Check: Tu CI/CD es un Queso Gruyère

Seamos honestos: Odiamos escribir Regex, y por eso fallamos.

Es un lenguaje de "solo escritura"; difícil de leer, imposible de auditar visualmente. Pero culpar a la regex es simplista. Lo que CodeBreach nos enseña es un patrón sistémico que hemos visto en ataques recientes como el de Nx y npm:

- Confianza Implícita: Asumimos que si un evento viene de "GitHub", es seguro. Falso.

- Secretos en Memoria: El error fatal no fue solo la regex, fue que AWS CodeBuild inyectaba tokens de escritura (Write Access) por defecto en builds de PRs públicos. Eso viola el principio de menor privilegio.

- La Fragilidad del Open Source: Un solo error en un SDK centralizado (aws-sdk-js-v3) tiene un radio de explosión infinito.

Esto nos recuerda peligrosamente a los riesgos de data poisoning en LLMs, donde una pequeña entrada maliciosa puede corromper la integridad de todo el sistema.

La Voz de la Comunidad:

En foros especializados, el consenso es claro: el Regex fuzzing debería ser un estándar en cualquier pipeline de seguridad, no una ocurrencia tardía.

💰 Impacto de Negocio: ¿Cuánto vale tu Consola?

Para los líderes de negocio, esto no es un "bug técnico". Es una amenaza existencial.

- El Escenario de Pesadilla: Si este ataque se hubiera explotado in-the-wild, los atacantes habrían podido inyectar backdoors en la propia Consola de Administración de AWS. Imagina a un actor malicioso con acceso root a tu panel de facturación y servidores.

- Costo de Remediación: AWS actuó rápido, pero para una empresa normal, el costo de limpiar una cadena de suministro comprometida supera millones de dólares en forense y pérdida de reputación.

- ROI de la Seguridad: Implementar una revisión de código estricta cuesta horas. Ignorarla costó casi la integridad de la nube pública.

🚀 Plan de Acción: Blinda tu Pipeline Hoy

No esperes a que Wiz encuentre el próximo fallo en tu código. Si estás implementando Vibe Coding y agentes autónomos, la seguridad debe ser tu prioridad número uno.

El equipo PAI recomienda:

1. Auditoría de Regex (Inmediata)

Busca todas las validaciones de IDs, Tokens o Emails.

- Regla: Si validas identidad, EXIGE anclas (^ y $). Sin excepciones.

- Recurso: Lee sobre Regex Dos and Don'ts.

2. Aísla los Secretos

- Nunca inyectes credenciales de escritura en builds disparados por Forks o PRs públicos.

- Usa OpenID Connect (OIDC) para autenticación efímera.

3. Implementa "Human-in-the-loop"

Configura tus pipelines para requerir aprobación manual (comentarios como /build) antes de ejecutar código de externos. AWS ya recomienda esto para mitigar el riesgo.

Conclusión

La nube es tan fuerte como su eslabón más débil. A veces, ese eslabón son dos caracteres faltantes.

Revisa tus pipelines hoy, porque los atacantes ya lo están haciendo. Si necesitas ayuda para asegurar tus integraciones o desarrollar software a medida con los más altos estándares de seguridad, revisa nuestras soluciones de desarrollo de software a medida.